Вирусная эпидемия в сети Ростелеком. Методика борьбы.

Здравствуйте.

По ориентировочной информации, компьютеры и ноутбуки на базе Windows абонентов Ростелеком некоторых регионов, подключенные по телефонной линии ADSL, были подвержены вирусной атаке, в результате которой на компьютер проник вирус, воздействующий на ADSL-модемы старого образца.

Подтверждённые регионы:

Ставропольский Край и регионы

Краснодарский Край и регионы

Ростов-на-Дону и регионы

Таттелеком

возможно и в других регионах, и у других провайдеров

Пострадавшее ADSL оборудование: ТОЛЬКО на базе прошивки от 2012 года

TD-W8901G, TD-W8151N, TD-W8951ND, TD-W8961ND, TD-8840T, TD-8816, TD-8817 .

Обновление до прошивок от 2014 года и новее защищает устройство.

Способы борьбы:

1. Следует использовать любой доступный источник интернета для того, чтобы скачать полноценный антивирус и выполнить полную проверку всех компьютеров. Мы рекомендуем использовать Др.Веб или как минимумп просканировать компьютер утилитой Dr.Web CureIt, т.к. некоторые другие антивирусы (например Аваст, Касперский, НОД32) не помогают в данной ситуации.

2. Скачать прошивку для вашей модели роутера ниже по ссылкам.

Для проверки аппаратной версии вашего устройства TP-LINK, переверните его и посмотрите на наклейку на нижней панели.

В поле, где указан серийный номер (Serial Number) находится символьная строка “Ver: X.Y” (например, Ver: 1.0),

в которой цифра Х – это аппаратная версия устройства.

То есть, если строка выглядит так – “Ver: 1.1” – это значит, что аппаратная версия устройства – V1.

TD-W8951N ver 5

Прошивка №1

Прошивка №2

Зеркало Яндекс

TD-W8961ND ver3

Прошивка №1

Прошивка №2

Зеркало Яндекс

TD-W8961N ver1

Прошивка №1

Прошивка №2

Зеркало Яндекс

TD-W8961N ver2

Прошивка №1

Прошивка №2

Зеркало Яндекс

TD-W8151N ver3

Прошивка №1

Прошивка №2

Зеркало Яндекс

TD-W8901N ver1

Прошивка №1

Прошивка №2

Зеркало Яндекс

Модели или версии нет в списке? [spoiler=Моей модели роутера или его апаратной версии нет в этом списке]Попробуйте самостоятельно выполнить поиск прошивки.

Для этого зайдите на официальный сайт, в правом верхнем углу в строке поиска, вбейте вашу модель, можно только цифры, например 8961

Перейдите в вашу модель, затем Поддержка - выберите вашу аппаратную версию, ниже "Встроенное ПО".

Если там вы увидите прошивки только за 2012 год (по дате публикации), значит это совсем старое устройство, снятое с производства до 2009 года. Обновить его не получится. В свете новых угроз и вызовов, криптовирусов и других угроз, рекомендуем рассмотреть вариант покупки нового современного роутера. 3. Выполнить на роутере сброс настроек на заводские.

Для этого при включённом питании нажимаем и удерживаем кнопку RESET до тех пор, пока все индикаторы не загорятся и не погаснут.

4. Зайти в настройки роутера и выполнить обновление.

Процесс обновления прошивки - очень важный и ответственный шаг в эксплуатации вашего устройства.

Существует несколько аппаратных версий вашего устройства.

Неправильно выбранная прошивка может повредить ваше устройство и сделать вашу гарантию недействительной.

НЕ выключайте устройство во время обновления. Важно понимать, что прерванный процесс перепрошивки выведет ваше устройство из строя.

НЕ выполняйте обновление программного обеспечения по беспроводной сети. Пользуйтесь только кабельным подключением Компьютер - LAN порт модема. Если на этом компьютере также есть wi-fi подключение, его в обязательном порядке следует отключить.

Процесс обновления прошивки:

1. Скачиваем нужный архив прошивки (сначала Прошивка №1, затем Прошивка №2. Ставить нужно обе в логической последовательности), внутри которого находится файл *.ras . Этот файл сначала надо разархивировать.

2. Отключаем Wi-Fi подключение на компьютере.

3. Подключаемся через кабель в порт LAN.

4. Открываем браузер Internet Explorer и в строке адреса пишем http://192.168.1.1/

5. Для доступа на WEB интерфейс устройства у вас запросят логин/пароль по умолчанию admin/admin (пароль рекомендуем изменить на более сложный в дальнейшем, в разделе Maintenance→Administration, см. конец этого сообщения)

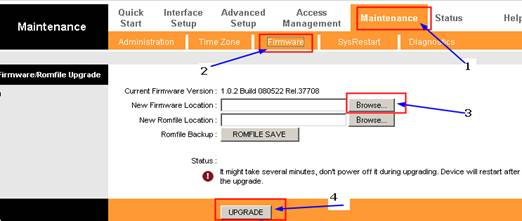

6. Зайдя на WEB интерфейс устройства переходим в меню "Maintenance" ("Эксплуатация устройства") и выбираем там подменю "Firmware" (Обновление ПО)

7. Выберите файл прошивки через Browse(Обзор), затем нажмите Upgrade (Обновить).

Если у вас возникают ошибки во время обновления, то:

1) Вы выбрали не ту версию прошивки для своего модема/роутера

2) Выполните обновление через другой браузер (рекомендуется использовать Internet Explorer)

4. После успешного обновления прошивки, всё готово к тому, чтобы настроить роутер и выйти в интернет.

Для этого воспользуйтесь меню Quick Setup (Быстрая Настройка) - укажите данные по договору VPI VCI , имя пользователя и пароль.

Если вы не знаете этих данных и не можете найти в договоре, свяжитесь с Ростелеком для уточнения.

После успешной настройки, работа Интернет будет восстановлена.

Для всех моделей!

После антивирусной проверки и перенастройки роутера, даже если перепрошить роутер не представляется возможным, следует проверить в его меню настройки [spoiler=Если у вас так] Если у вас так же как на этой картинке выше под спойлером, обязательно перенастройте - сделайте как на картинке ниже под спойлером: [spoiler=Должно быть так]

Если у вас так же как на этой картинке выше под спойлером, обязательно перенастройте - сделайте как на картинке ниже под спойлером: [spoiler=Должно быть так] Изменение пароля!

Изменение пароля!

Рекомендуем изменить пароль для доступа на WEB интерфейс устройства (по умолчанию admin/admin), на более сложный, в разделе Maintenance (Эксплуатация устройства) → Administration (Администрирование). Он должен содержать в обязательном порядке специальные знаки типа #,@,$.//, т.к. простых буквенно-цифровых значений хватает максимум на день от брутфорса вирусом. Обязательно запишите (скопируйте в файл) новый пароль, чтобы не забыть его.